lalala

记一次ssh私钥泄露导致的供应链失陷

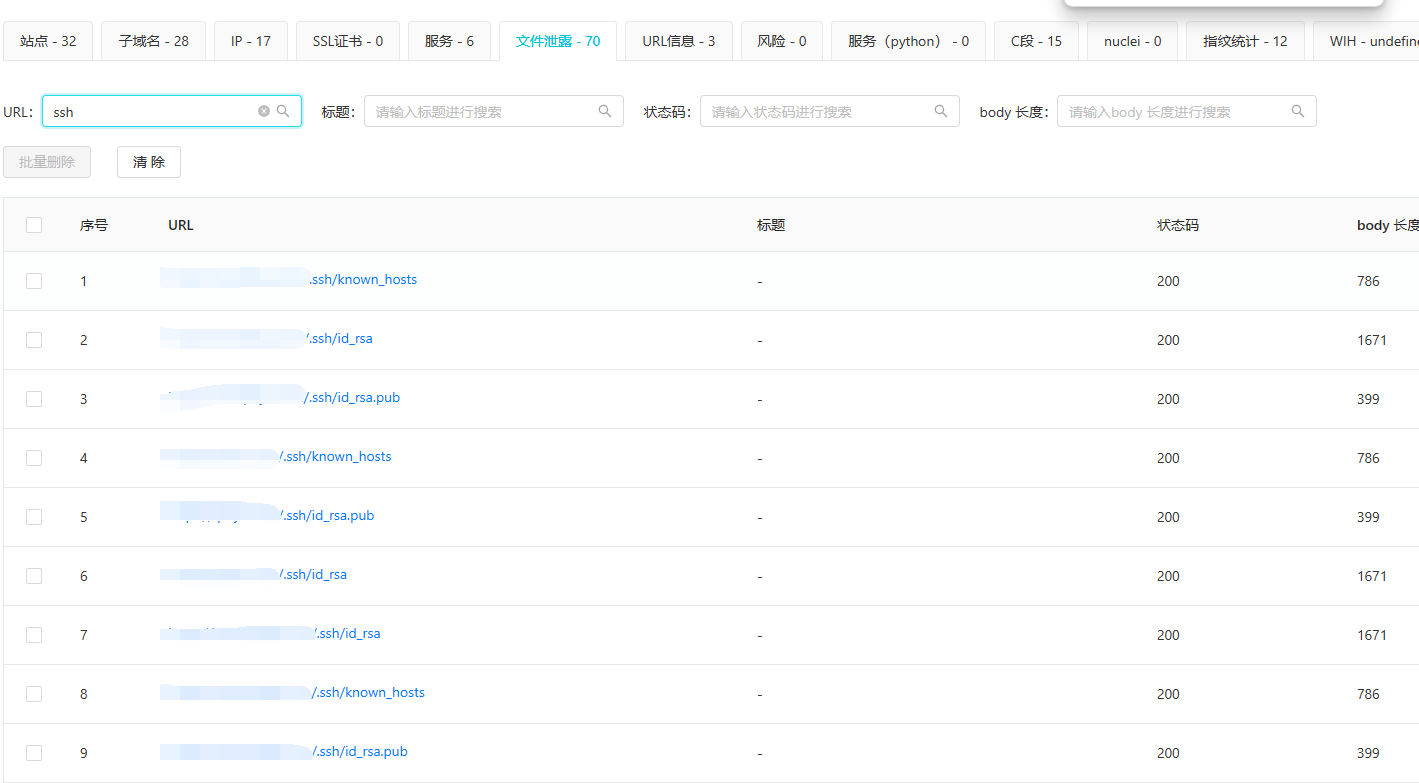

常规的信息收集,我习惯直接扔ARL跑,结果一跑吓一跳。

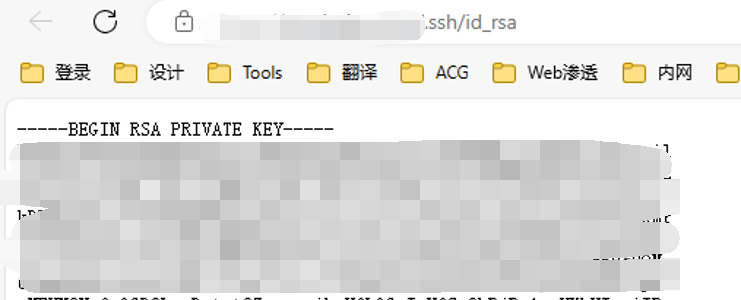

直接访问xxx.com/.ssh/id_rsa

即可访问到私钥

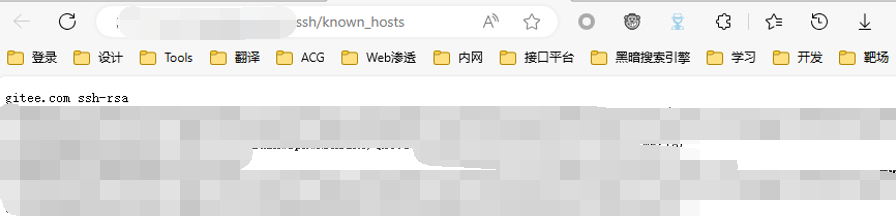

然后又看了看公钥 xxx.com/.ssh/known_hosts

发现存在gitee.com的公钥

遂开始联想,是否可以利用私钥直接连接gitee

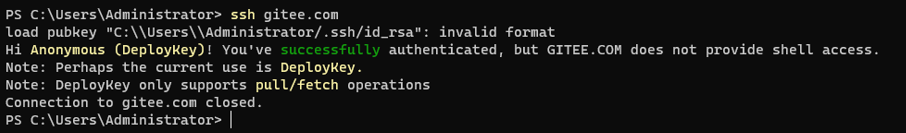

将私钥下载下来以后尝试 ssh git@gitee.com

连接成功

可以肯定该私钥有在gitee上面进行使用,但是因为响应的用户名名称是Anonymous,代表该私钥只是配置在某个仓库上,而不是配置在用户上。

那现在就需要找到那个配置了私钥的仓库地址进行clone

继续查看文件泄露,看看有没有泄露git信息

果然,在其他站点有泄露git

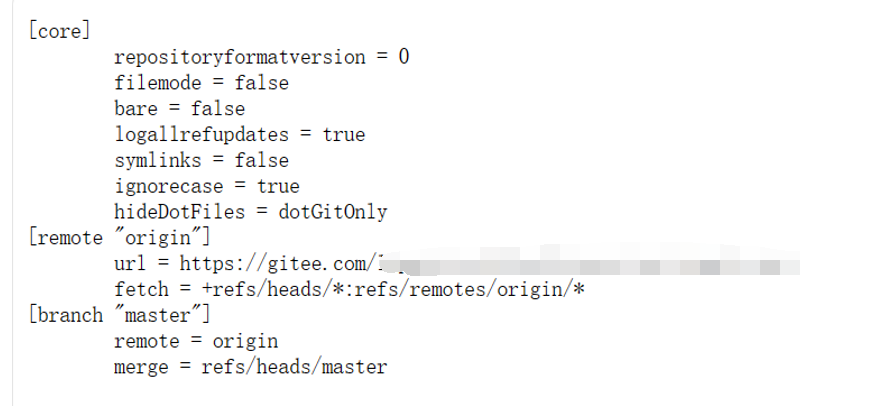

拼接一下路径 xxx.com/.git/config访问

接下来就是利用git直接将此项目clone下来进行代码审计

后话:

通过代码审计也是审出许多的高危洞,又通过上述的方式,利用私钥又拿到其他项目的源码,进一步审计,拿下多个0day

更新于: 2023年12月23日 11:20

1980

0